THM上的靶机,学习记录一下

Windows domain

Windows域:微软中,企业管理用户和计算机的组织方式。

AD(Active Directory):运行域的重要组件,AD中同时含有凭据

DC(Domain Controller):运行AD服务的服务器

Active Directory

保存网络上存在的所有“对象”信息,包括用户、组、机器、打印机、共享和许多其他对象

用户

- 按使用者划分,例如按员工

- 按程序服务的划分,比如定义 IIS 或 MSSQL 等服务要使用的用户

机器

- 识别计算机帐户相对容易。它们遵循特定的命名方案。计算机帐户名称是计算机的名称,后跟一个美元符号。例如,名为

DC01的计算机将具有名为DC01$的计算机帐户

安全组

- 对用户或者机器进行划分,组可以嵌套组

- 一些典型的组

| Security Group 安全组 | Description 描述 |

|---|---|

| Domain Admins 域管理员 | Users of this group have administrative privileges over the entire domain. By default, they can administer any computer on the domain, including the DCs. 此组的用户对整个域具有管理权限。默认情况下,他们可以管理域上的任何计算机,包括 DC。 |

| Server Operators 服务器操作员 | Users in this group can administer Domain Controllers. They cannot change any administrative group memberships. 此组中的用户可以管理 Domain Controllers。他们无法更改任何管理组成员身份。 |

| Backup Operators 备份操作员 | Users in this group are allowed to access any file, ignoring their permissions. They are used to perform backups of data on computers. 允许此组中的用户访问任何文件,而忽略其权限。它们用于在计算机上执行数据备份。 |

| Account Operators | Users in this group can create or modify other accounts in the domain. 此组中的用户可以创建或修改域中的其他帐户。 |

| Domain Users 域用户 | Includes all existing user accounts in the domain. 包括域中的所有现有用户帐户。 |

| Domain Computers 域计算机 | Includes all existing computers in the domain. 包括域中的所有现有计算机。 |

| Domain Controllers 域控制器 | Includes all existing DCs on the domain. 包括域上的所有现有 DC。 |

查看user

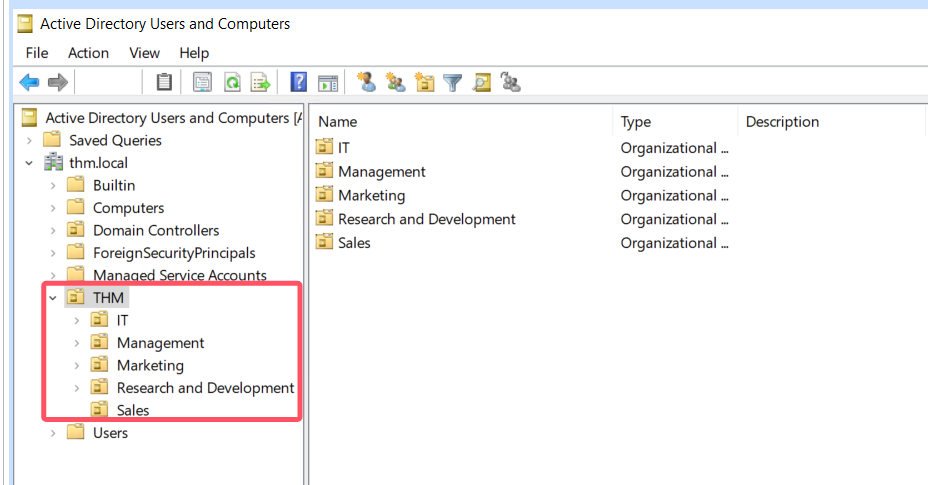

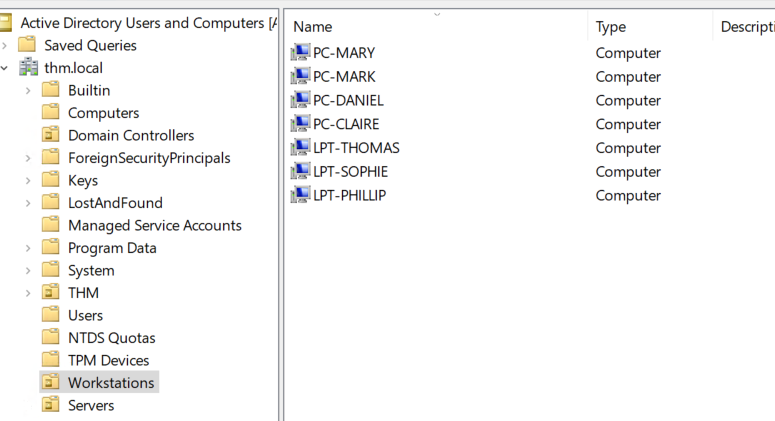

THM域下Organizational Units (OUs)

在THM OU下有4个部门

默认的OU

- Builtin: 内置:包含可用于任何 Windows 主机的默认组。

- Computers: 计算机:默认情况下,任何加入网络的计算机都将放在这里。如果需要,您可以移动它们。

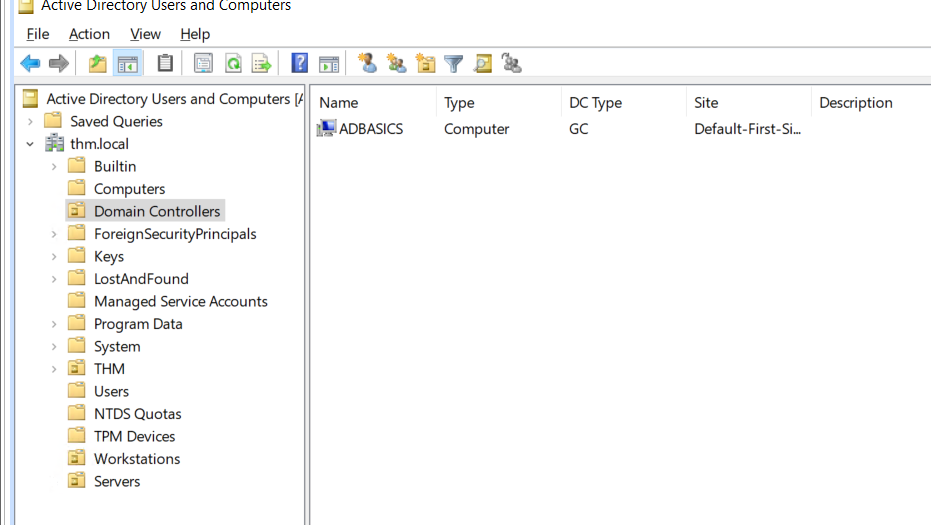

- Domain Controllers: 域控制器:包含网络中 DC 的默认 OU。

- Users: 用户:适用于网域范围上下文的默认用户和用户组。

- Managed Service Accounts: 托管服务帐户:保留 Windows 域中的服务使用的账户。

安全组和OU的区别

OU 对于将策略应用于用户和计算机非常方便,其中包括与用户组相关的特定配置,具体取决于他们在企业中的特定角色。请记住,用户一次只能是单个 OU 的成员,因为尝试将两组不同的策略应用于单个用户是没有意义的。

另一方面,安全组用于授予对资源的权限。例如,如果要允许某些用户访问共享文件夹或网络打印机,则可以使用组。一个用户可以是多个组的一部分,这是授予对多个资源的访问权限所必需的。

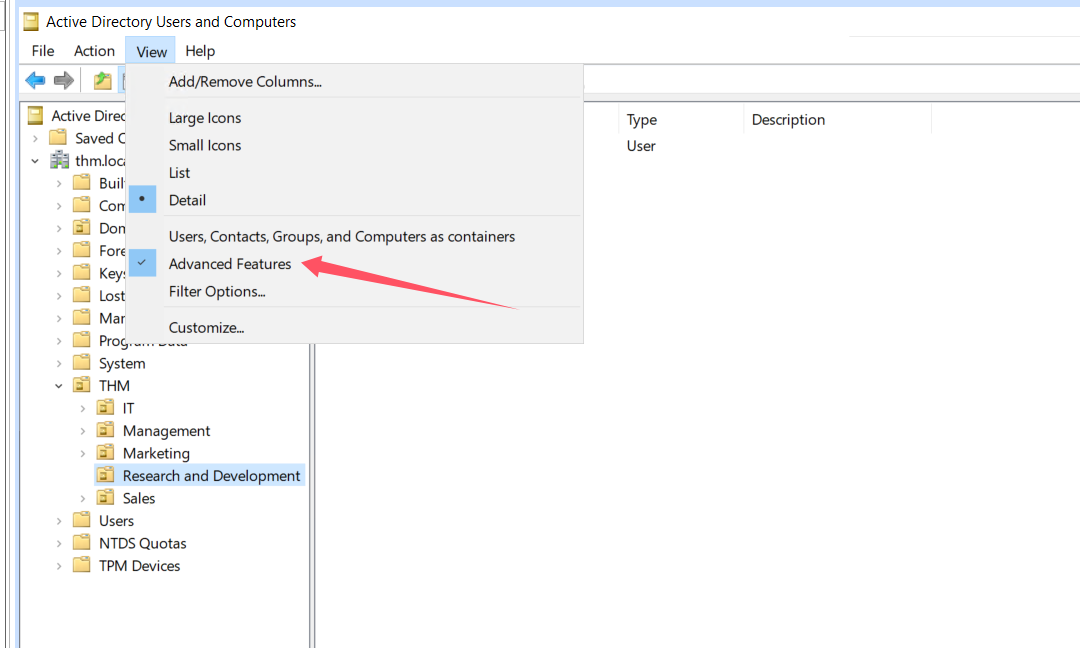

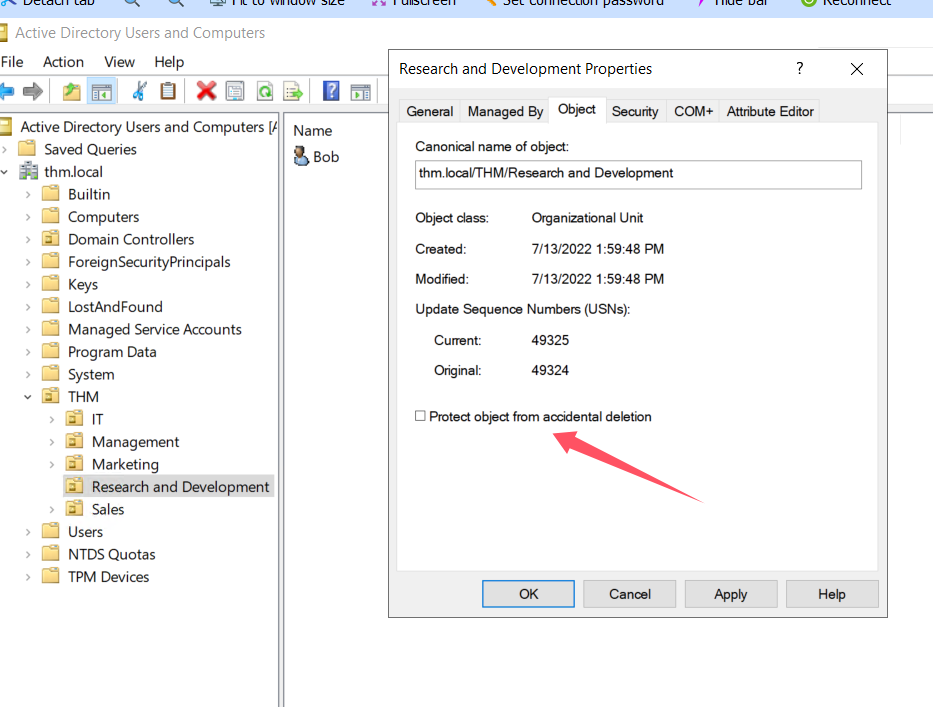

删除OU

启用view中的Advanced Features

取消保护

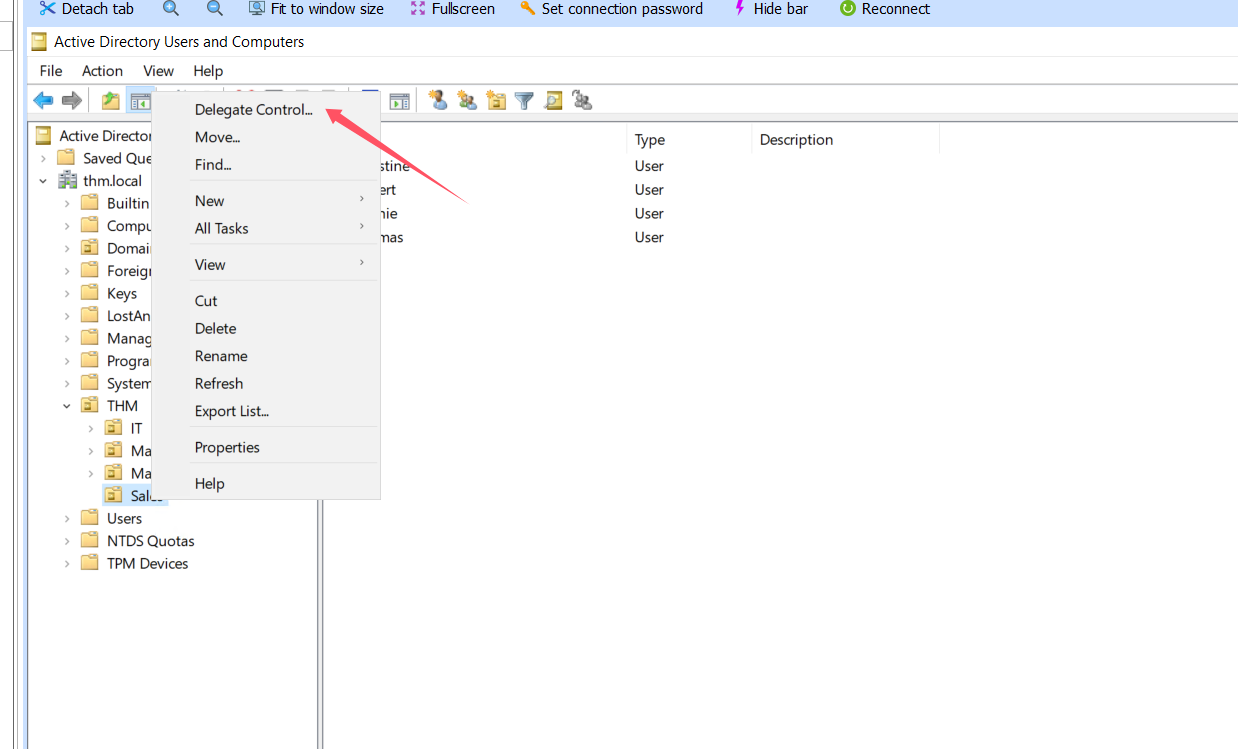

委派

委派(delegation)是指让某些OU具有一定的控制权

右键然后选择委派控制权

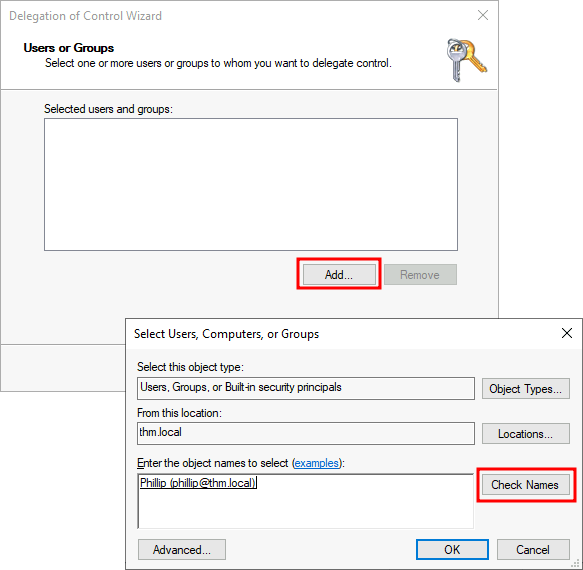

然后选择成员,此处是Phillip,点击checkname自动补全

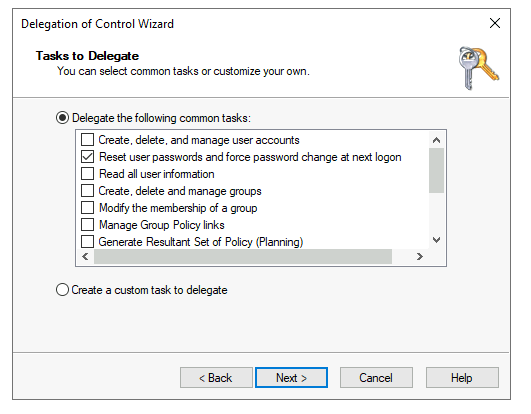

选择委派的权限

一路next之后就委派成功

此时登录philillp账号来修改sophie用户的密码:Aa123456789

1 | PS C:\Users\phillip> Set-ADAccountPassword sophie -Reset -NewPassword (Read-Host -AsSecureString -Prompt 'New Password') -Verbose |

然后RDP连sophie

合理的OU配置

**1. Workstations **:存用户

工作站是 Active Directory 域中最常见的设备之一。域中的每个用户都可能登录到工作站。这是他们将用于完成工作或正常浏览活动的设备。这些设备绝不应有特权用户登录。

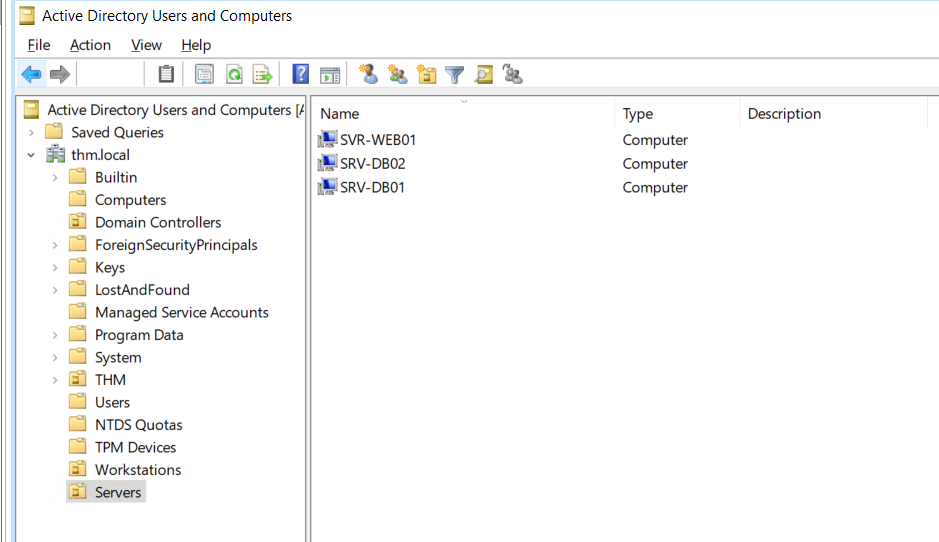

**2. Servers **:存服务器

服务器是 Active Directory 域中第二常见的设备。服务器通常用于向用户或其他服务器提供服务。

**3. Domain Controllers **:存域控

域控制器是 Active Directory 域中第三大最常见的设备。域控制器允许您管理 Active Directory 域。这些设备通常被视为网络中最敏感的设备,因为它们包含环境中所有用户帐户的哈希密码。

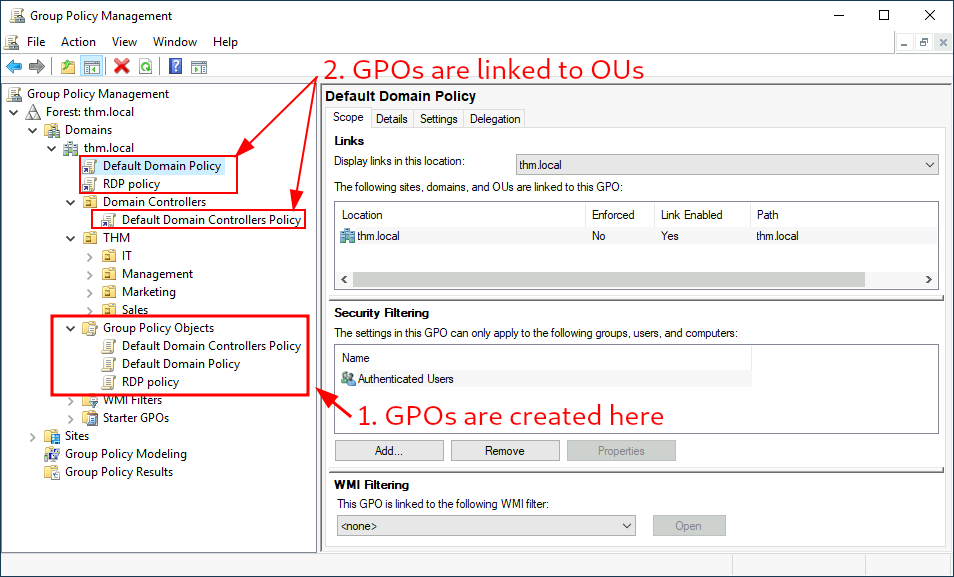

Group Polices

Windows 通过组策略对象 (GPO,Group Polices Object) 管理此OU的安全策略

打开Group Policy Management

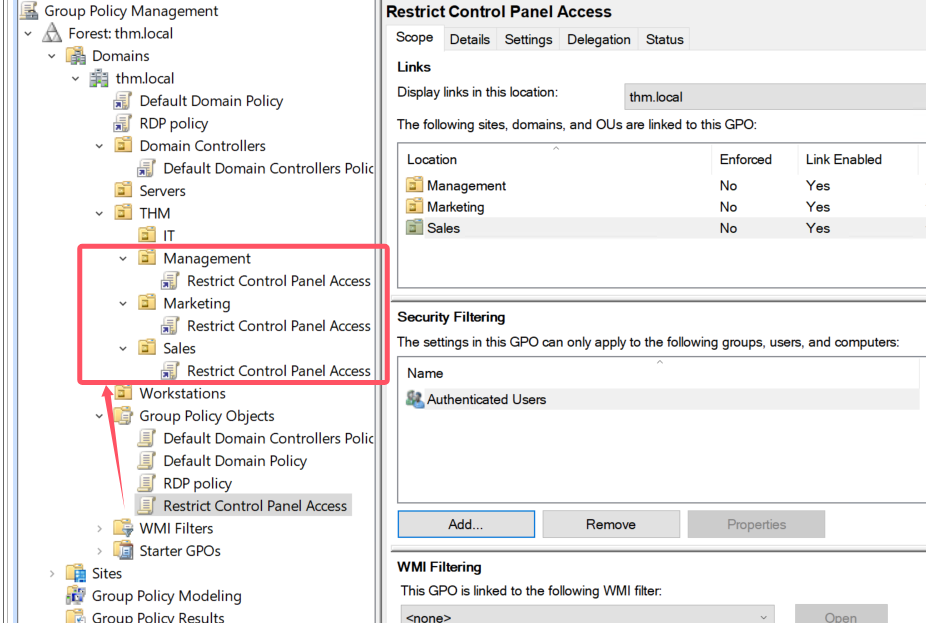

GPO中分为指向OU的链接和GPO实体

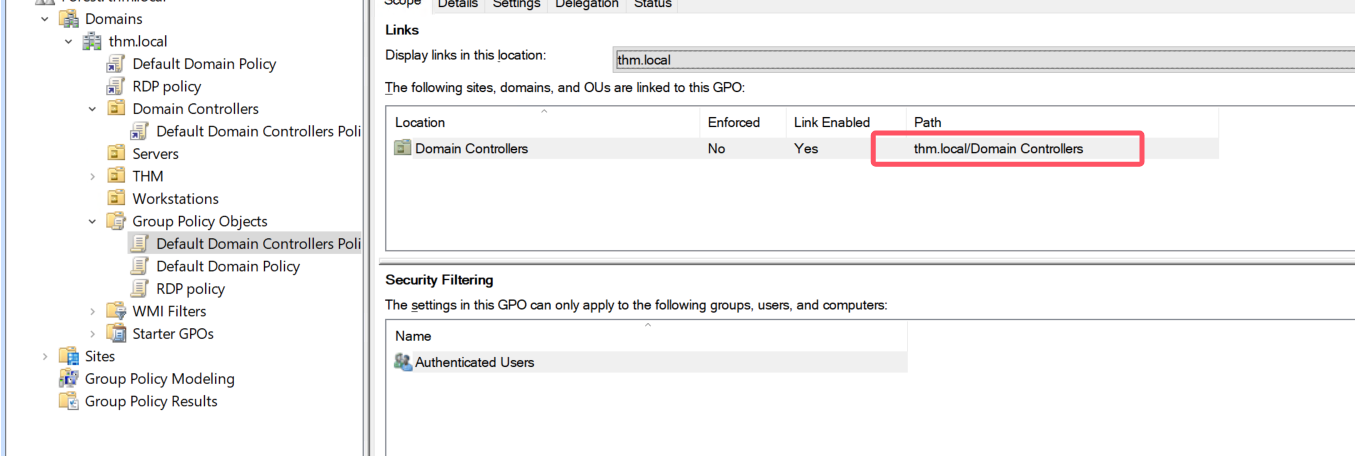

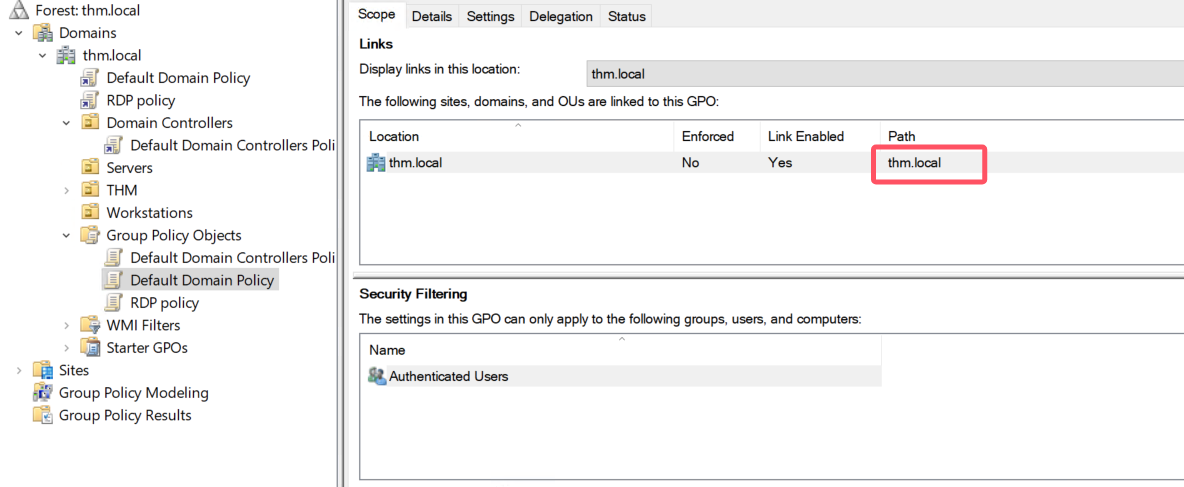

默认域策略和 RDP 策略作为一个整体链接到 thm.local 域,并且 Default Domain Controllers Policy 仅链接到域控制器OU

任何 GPO 都将适用于链接的 OU 及其下的任何子 OU

Scope选项中如图所示:

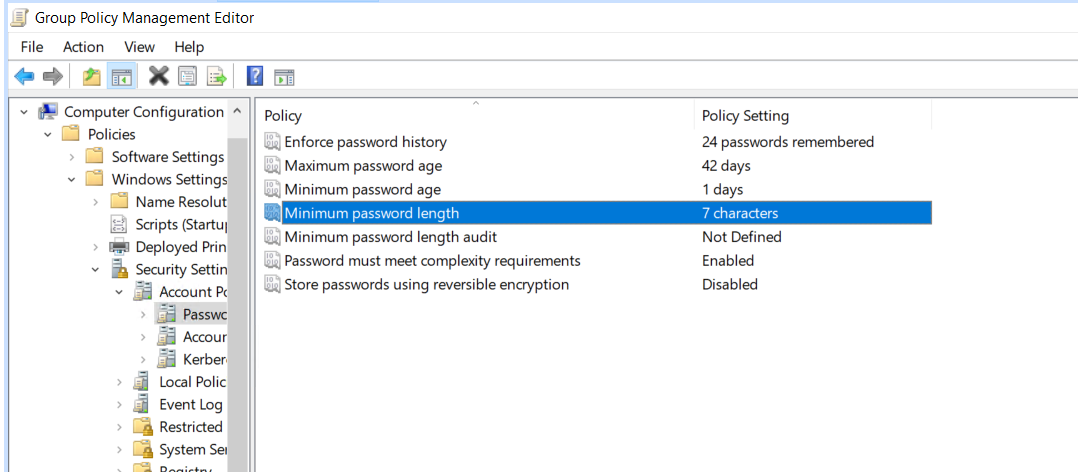

Edit

更改密码长度的策略的操作:

右键Edit Default Domain Policy

GPO distribution

GPO 通过名为 SYSVOL 的网络共享分发到网络,该共享存储在 DC 中。域中的所有用户通常都应该能够通过网络访问此共享,以便定期同步其 GPO。默认情况下,SYSVOL 共享点指向我们网络中每个 DC 上的 C:\Windows\SYSVOL\sysvol\ 目录

对任何 GPO 进行更改后,计算机可能需要长达 2 小时才能赶上进度。如果要强制任何特定计算机立即同步其 GPO,则始终可以在所需的计算机上运行以下命令:

1 | gpupdate /force |

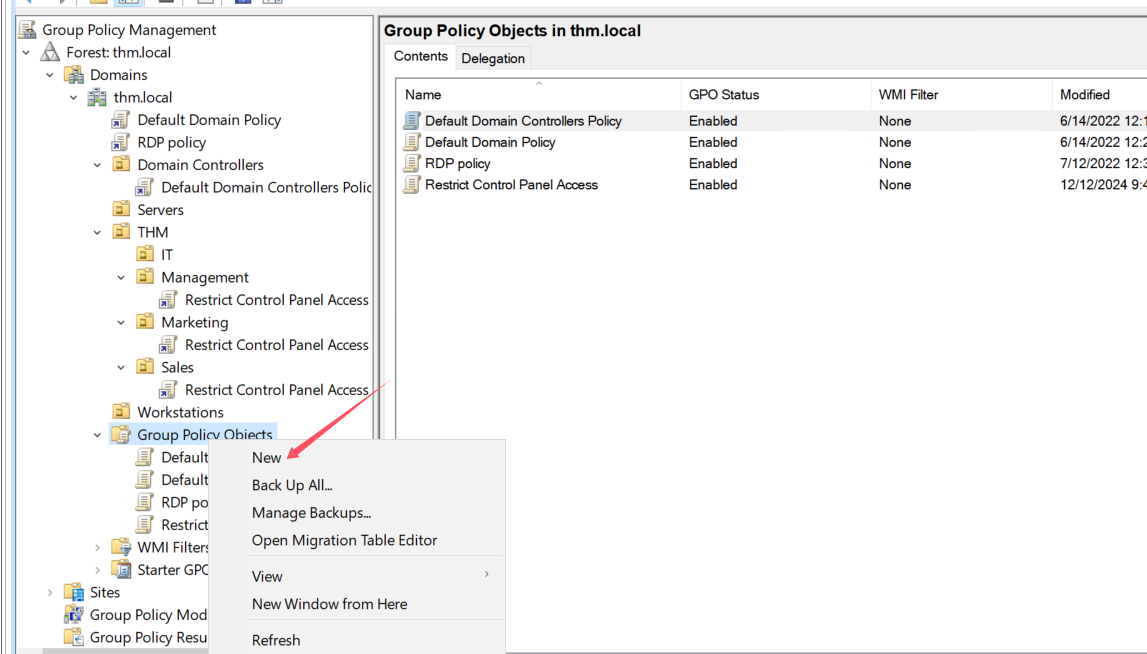

Create for THM Inc.

- Restrict Access to Control Panel

建立GPO

直接将GPO拖拽到对应的OU即可建立链接

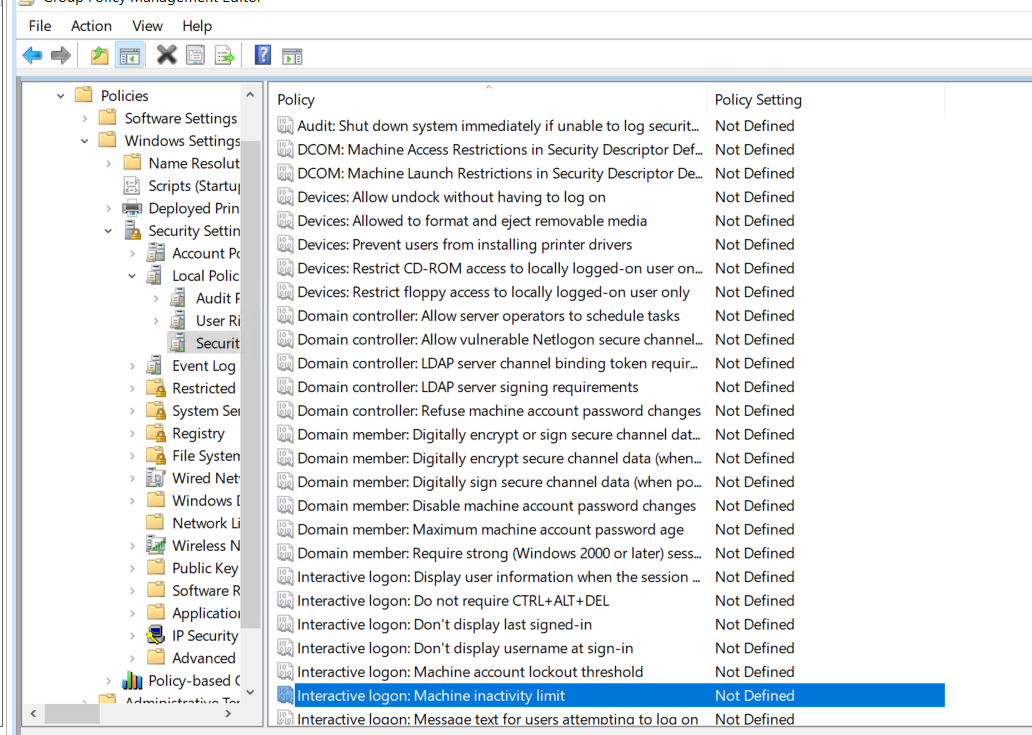

- Auto Lock Screen GPO

定义并修改时间

总的来说就是建立GPO规则,然后进入edit修改规则,拉取链接即可

Windows Authentication

在windows中使用如下协议完成认证

- Kerberos: 由任何最新版本的 Windows 使用。这是任何最新域中的默认协议。

- NetNTLM: 保留旧式身份验证协议以实现兼容性。

kerberos

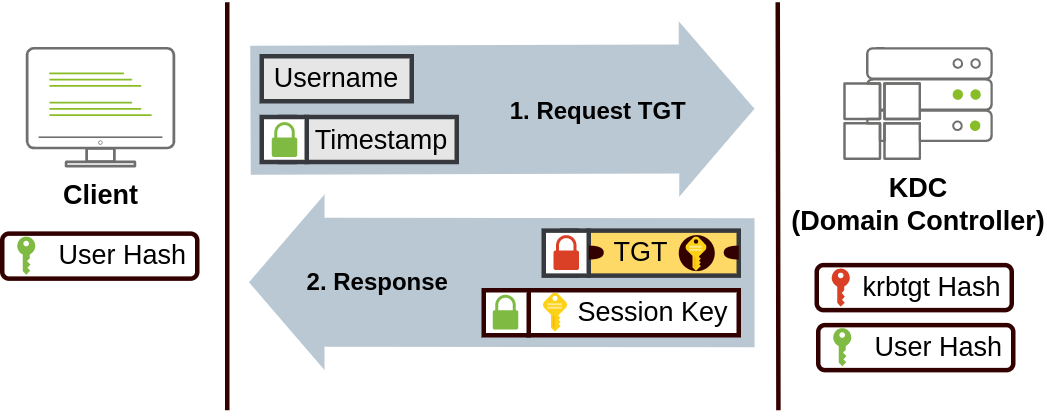

认证过程:

- 用户将用户名和密码时间戳(用户密码派生的密钥)发送到KDC(密钥分发中心,通常装在域控上),KDC将创建并发回TGT(Ticket Granting Ticket)和SessionKey,TGT是KDC上krbtgt账号的密钥进行加密的

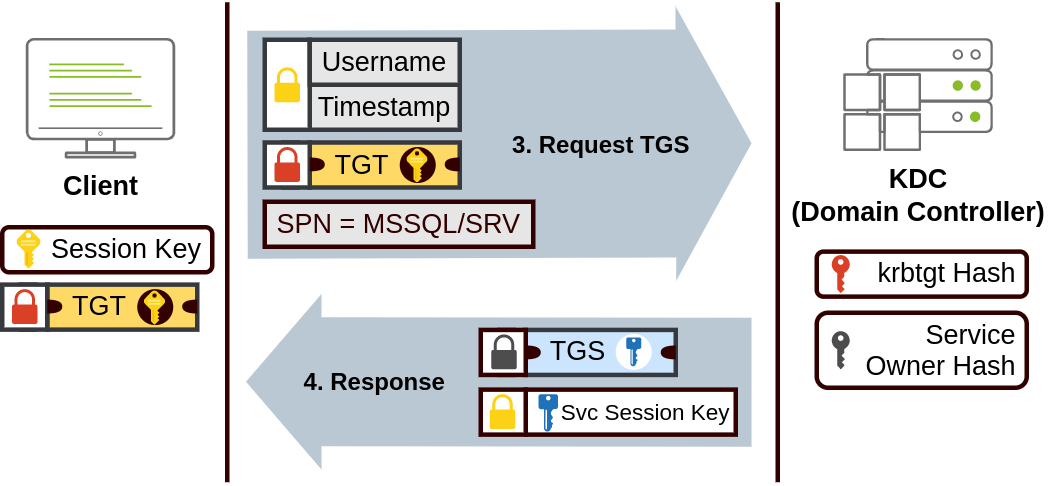

当用户想要连接到网络上的服务(如共享、网站或数据库)时,他们将使用其 TGT 向 KDC 请求票证授予服务 (TGS)。TGS 是仅允许连接到为其创建的特定服务的票证。要请求 TGS,用户将发送其用户名和使用会话密钥加密的时间戳,以及 TGT 和服务主体名称 (SPN),该名称指示我们打算访问的服务和服务器名称。

因此,KDC 将向我们发送 TGS 和服务会话密钥,我们需要对其进行身份验证才能访问我们想要访问的服务。

TGS 使用从服务所有者哈希派生的密钥进行加密(服务所有者是运行服务的用户或计算机帐户)

TGS 的加密内容包含服务会话密钥的副本,以便服务所有者可以通过解密 TGS 来访问它。

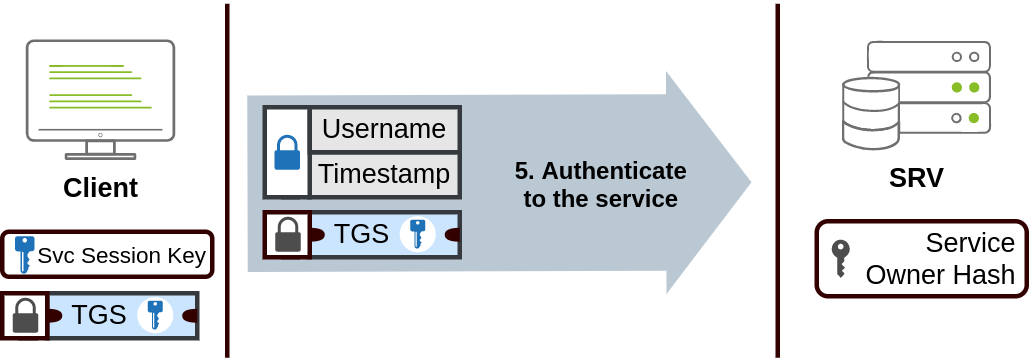

- 可以将 TGS 发送到所需的服务以进行身份验证并建立连接。该服务将使用其配置的账户的密码哈希来解密 TGS 并验证服务会话密钥。

NetNTLM

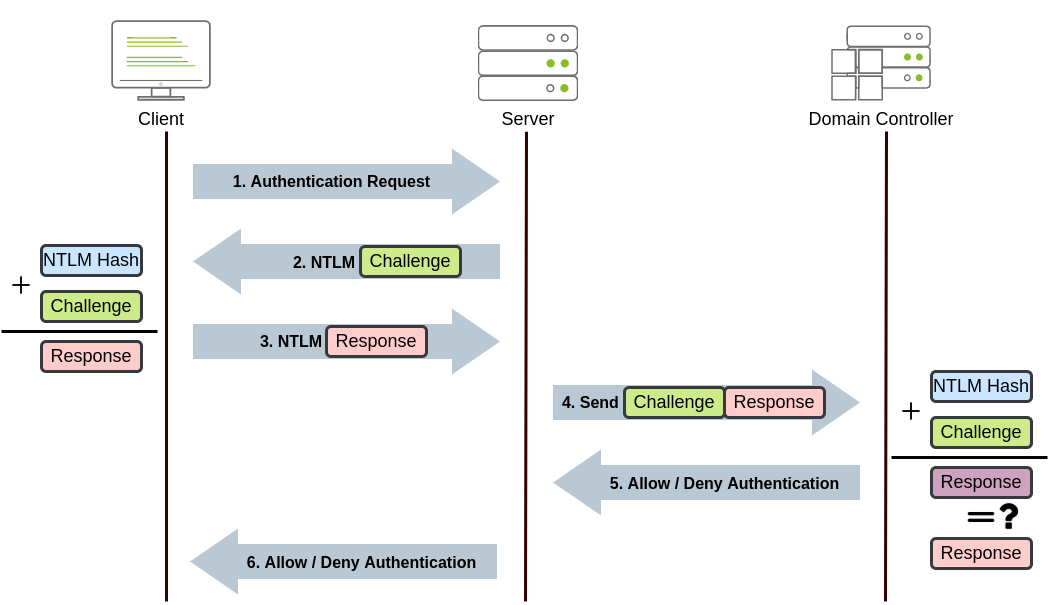

使用质询-响应机制:

- 客户端向他们要访问的服务器发送身份验证请求。

- 服务器生成一个随机数并将其作为质询发送给客户端。

- 客户端将其 NTLM 密码哈希与质询 (和其他已知数据) 相结合,以生成对质询的响应,并将其发送回服务器进行验证。

- 服务器将质询和响应转发给域控制器进行验证。

- 域控制器使用质询重新计算响应,并将其与客户端发送的原始响应进行比较。如果它们都匹配,则对客户端进行身份验证;否则,将拒绝访问。身份验证结果将发送回服务器。

- 服务器将鉴权结果转发给客户端。

Windows Tree and Forest

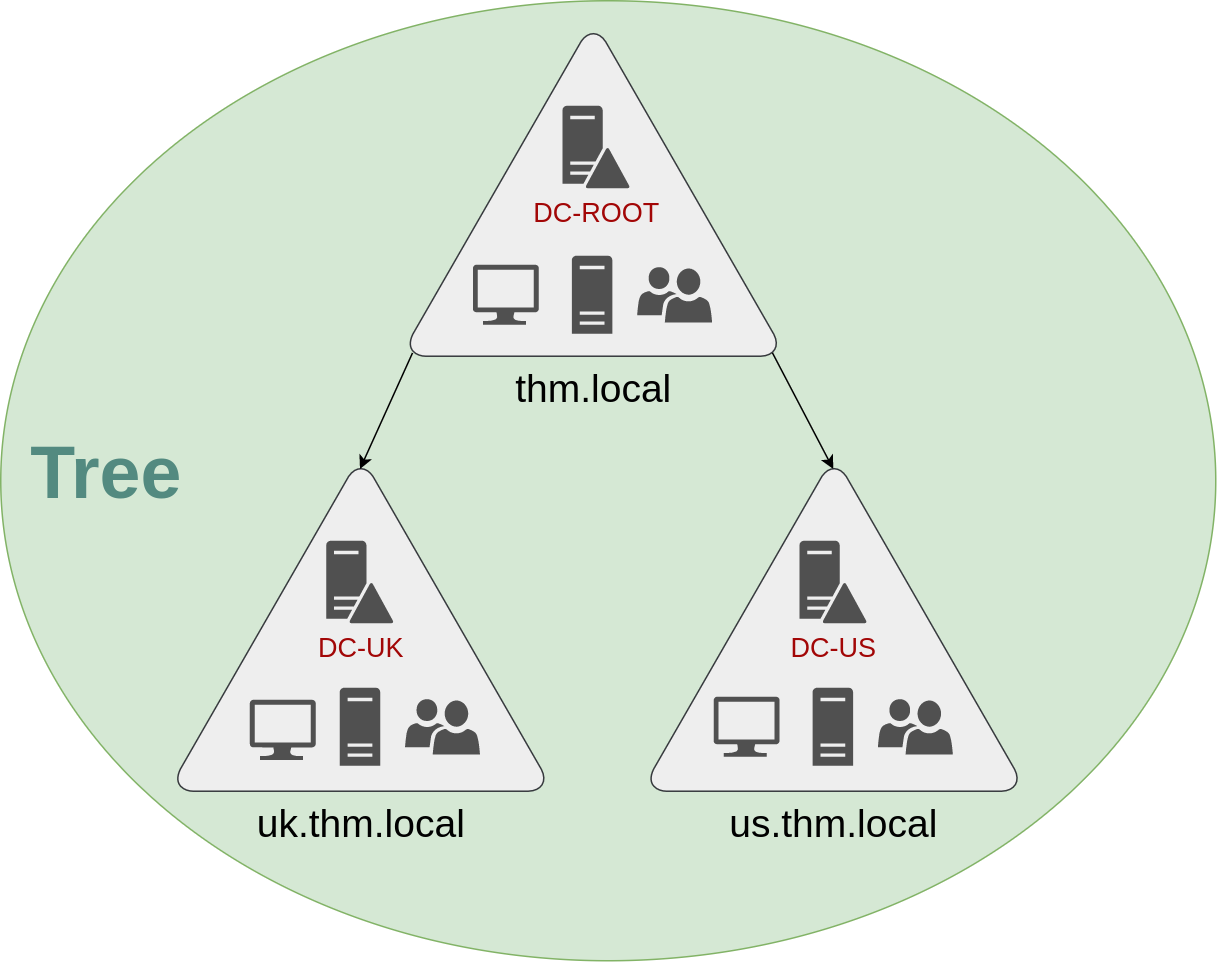

- Tree

如图,thm.local 域被拆分为英国和美国分支的两个子域,您可以构建一个树,其中根域为 thm.local,两个子域分别名为 uk.thm.local 和 us.thm.local,每个子域都有其 AD、计算机和用户

此时,需要引入一个新的安全组。Enterprise Admins 组将授予用户对企业所有域的管理权限。

每个域仍将拥有对其单个域具有管理员权限的域管理员,以及可以控制企业中所有内容的企业管理员

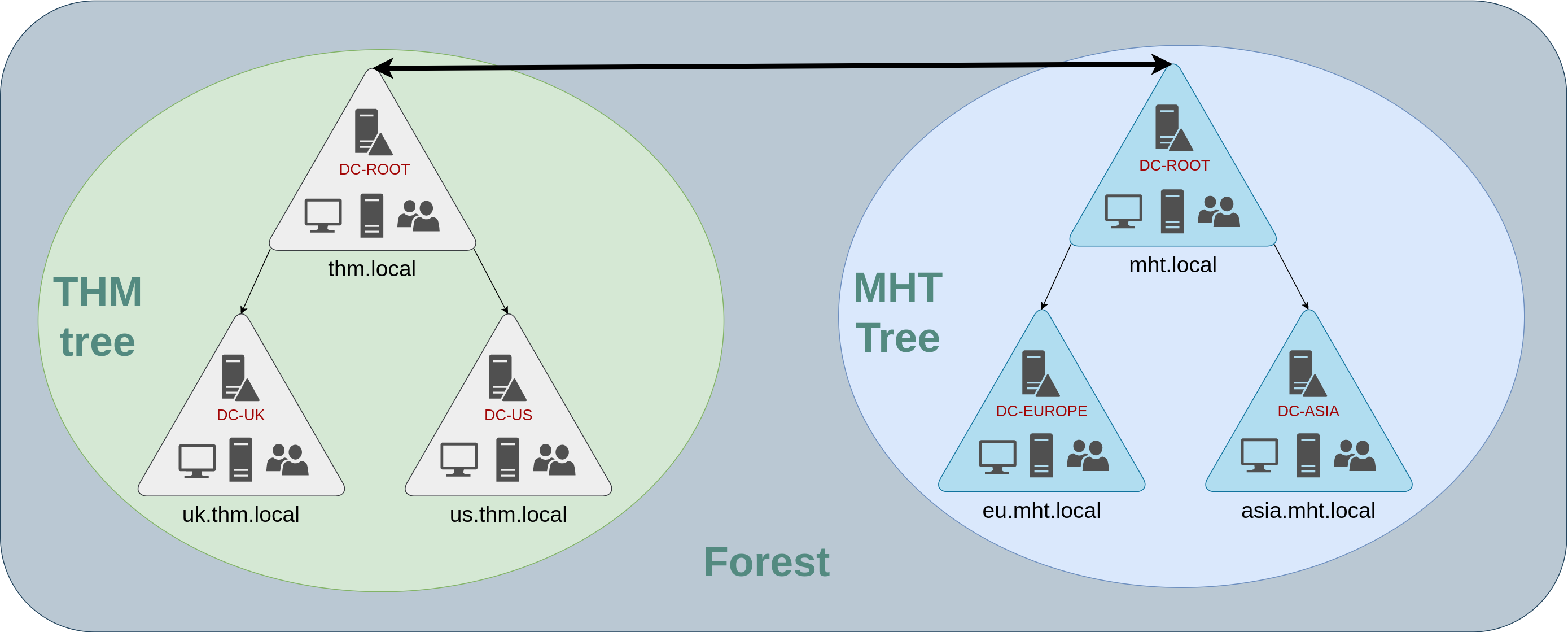

- Forest

将具有不同命名空间的多个域树合并到同一网络中称为域林

- Trust Relationships

域林之间的信任关系,分为单向信任关系和双向信任关系